¿Cuáles son las mejores prácticas para implementar sistemas de control de acceso?

¿Está listo para mejorar su estrategia de control de acceso? 👉 Introducción: Un enfoque estratégico de la seguridad Imagine una tienda minorista concurrida donde solo el personal autorizado puede acceder al almacén, o una escuela donde el acceso biométrico garantiza que solo personas verificadas puedan acceder a áreas sensibles. Los...

¿Está listo para mejorar su estrategia de control de acceso?

👉

Introducción: Un enfoque estratégico de la seguridad

Imagine una tienda minorista concurrida donde solo el personal autorizado puede acceder al almacén, o una escuela donde el acceso biométrico garantiza que solo personas verificadas puedan acceder a áreas sensibles. Los sistemas de control de acceso son más que simples herramientas: son la base de un entorno seguro.

Sin embargo, una implementación exitosa requiere una planificación cuidadosa, una ubicación estratégica y una gestión continua. En esta guía, exploraremos las mejores prácticas para implementar sistemas de control de acceso , desde la elección de la tecnología adecuada hasta la optimización del rendimiento a largo plazo.

1. Comprenda sus necesidades de seguridad

Realizar una evaluación de riesgos

Antes de implementar un sistema de control de acceso, analice su entorno para identificar vulnerabilidades.

-

Preguntas clave:

- ¿Qué áreas requieren acceso restringido?

- ¿Existen horarios específicos en los cuales se debe limitar el acceso?

- ¿Cuántos usuarios necesitará administrar el sistema?

Ejemplo:

Una guardería puede priorizar la seguridad de los puntos de entrada, las áreas de juegos y las aulas, mientras que una cadena minorista se centra en los almacenes y las oficinas de caja.

2. Elija el sistema de control de acceso adecuado

Tipos de sistemas de control de acceso:

- Sistemas de tarjeta llave o llavero : convenientes y ampliamente utilizados en entornos minoristas y de oficina.

- Sistemas Biométricos : Reconocimiento de huellas dactilares o facial para necesidades de alta seguridad.

- Sistemas basados en dispositivos móviles : aplicaciones para teléfonos inteligentes para control de acceso remoto.

- Sistemas basados en la nube : control centralizado con escalabilidad para empresas con múltiples ubicaciones.

Tabla comparativa: tipos de control de acceso

| Tipo | Mejor para | Beneficios clave |

|---|---|---|

| Sistemas de tarjetas de acceso | Comercio minorista, pequeñas empresas | Fácil de usar, asequible. |

| Sistemas biométricos | Escuelas, instalaciones seguras | Altamente seguro, elimina la pérdida de tarjetas. |

| Sistemas basados en dispositivos móviles | Franquicias, oficinas modernas | Gestión remota, fácil de usar |

| Sistemas basados en la nube | Organizaciones con múltiples sitios | Monitoreo centralizado y escalable |

3. Coloque puntos de acceso estratégicamente

Mejores prácticas para la colocación

- Priorizar las áreas de alto riesgo: instalar control de acceso en las puertas que conducen a áreas sensibles, como salas de servidores, almacenes de inventario o zonas exclusivas para el personal.

- Utilice niveles de acceso en capas: implemente un sistema escalonado donde los empleados solo accedan a áreas relevantes para sus funciones.

Ejemplo:

Una empresa de logística permite a los trabajadores del almacén acceder al muelle de carga, pero restringe la entrada a las oficinas administrativas.

4. Integrar el control de acceso con otros sistemas de seguridad

La integración perfecta mejora la seguridad

La combinación del control de acceso con otros sistemas crea una solución de seguridad integral:

- Videovigilancia: correlacione los registros de acceso con las imágenes de la cámara para verificar las entradas.

- Sistemas de alarma: activa alarmas ante intentos de acceso no autorizado.

- Dispositivos IoT: automatizan acciones, como bloquear puertas durante intentos de entrada no autorizados.

Integración de entidades:

- AWS para infraestructura en la nube para almacenar registros de acceso de forma segura.

- Cámaras Axis y Hanwha para verificación visual en tiempo real.

5. Actualice y mantenga periódicamente el sistema

Por qué es importante el mantenimiento

Los sistemas de control de acceso requieren actualizaciones periódicas para garantizar un rendimiento y una seguridad óptimos.

- Actualizaciones de software: mantenga los sistemas protegidos contra nuevas amenazas cibernéticas.

- Gestión de credenciales: desactive las credenciales de antiguos empleados o dispositivos perdidos.

- Comprobaciones de hardware: inspeccione los dispositivos para detectar desgaste.

Estadística: El mantenimiento regular reduce los fallos del sistema en un 30% (Fuente: Gartner).

6. Capacitar a empleados y usuarios

Capacitar a los usuarios para una implementación eficaz

Un sistema es tan eficaz como las personas que lo usan. Proporcione capacitación para garantizar que todos los usuarios comprendan:

- Cómo utilizar sus credenciales (tarjetas de acceso, datos biométricos o aplicaciones móviles).

- Qué hacer en caso de problemas de acceso o emergencias.

Caso de uso:

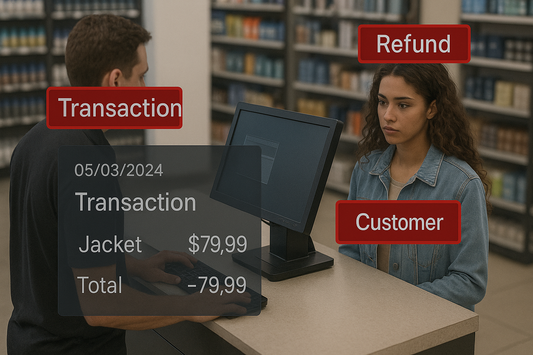

Una cadena minorista capacita a sus gerentes para monitorear registros de acceso e identificar posibles anomalías, reduciendo los incidentes de robo en un 20% .

7. Supervisar y analizar los registros de acceso

Aproveche el análisis para una seguridad proactiva

Los sistemas modernos de control de acceso generan datos valiosos. Utilice estos datos para:

- Identificar patrones de acceso inusuales.

- Detectar intentos de acceso fallidos repetidos.

- Optimice los horarios de acceso en función de la actividad de los empleados.

Ejemplo:

Los análisis impulsados por inteligencia artificial detectan a un empleado que intenta acceder a áreas restringidas fuera del horario laboral, lo que evita posibles robos.

8. Planifique la escalabilidad

Prepare su sistema para el futuro

A medida que su negocio crece, su sistema de control de acceso debe adaptarse a nuevas ubicaciones, empleados o áreas.

- Soluciones basadas en la nube: simplifique la escalabilidad administrando múltiples sitios desde una sola plataforma.

- Modelos de suscripción: paga por lo que necesitas ahora, con la posibilidad de expandirte más adelante.

Estadística: Las empresas que utilizan sistemas de nube escalables reducen los costos de expansión en un 25% (Fuente: McKinsey).

Beneficios financieros de un control de acceso eficaz

| Beneficio | Detalles |

|---|---|

| Reducción de robos y pérdidas | El robo interno se reduce en un 30% con el control de acceso. |

| Primas de seguro más bajas | Muchos proveedores ofrecen descuentos para sistemas avanzados. |

| Productividad mejorada | La automatización del acceso reduce los controles manuales y los retrasos. |

Industrias que aprovechan las mejores prácticas en control de acceso

1. Venta minorista

- Desafíos: Proteger los almacenes, monitorear la actividad de los empleados.

- Mejores prácticas: utilice sistemas de tarjetas de acceso combinados con análisis de vídeo.

2. Escuelas y guarderías

- Desafíos: Garantizar la seguridad de los estudiantes, gestionar el acceso de los visitantes.

- Mejores prácticas: Implementar sistemas biométricos para el personal y alertas en tiempo real para entradas no autorizadas.

3. Franquicias con múltiples ubicaciones

- Desafíos: Consistencia en la seguridad en todas las ubicaciones.

- Mejores prácticas: Control de acceso basado en la nube para una gestión centralizada.

Comparación: Control de acceso tradicional vs. moderno

| Característica | Sistemas tradicionales | Sistemas modernos basados en la nube |

|---|---|---|

| Gestión | In situ | Remoto y centralizado |

| Escalabilidad | Limitado | Fácilmente escalable en diferentes ubicaciones |

| Seguridad de datos | Vulnerable al robo físico | Cifrado y respaldado en la nube |

Desafíos en la implementación del control de acceso y cómo superarlos

1. Resistencia al cambio

- Solución: Ofrecer sistemas fáciles de usar y capacitación integral.

2. Altos costos iniciales

- Solución: Opte por sistemas de nube basados en suscripción que reducen los gastos iniciales.

3. Complejidades de integración

- Solución: elija plataformas flexibles e independientes de la cámara como las que ofrece Arcadian.ai .

Conclusión: Construir una base segura

Implementar sistemas de control de acceso no se trata solo de tecnología, sino también de estrategia. Desde la selección del sistema adecuado hasta la monitorización y el escalado continuos, estas buenas prácticas garantizan que empresas, escuelas y franquicias creen entornos seguros y eficientes.

Security is like insurance—until you need it, you don’t think about it.

But when something goes wrong? Break-ins, theft, liability claims—suddenly, it’s all you think about.

ArcadianAI upgrades your security to the AI era—no new hardware, no sky-high costs, just smart protection that works.

→ Stop security incidents before they happen

→ Cut security costs without cutting corners

→ Run your business without the worry

Because the best security isn’t reactive—it’s proactive.